Гетти Изображений

Уже более десяти лет мы получаем обещания, что мир без паролей не за горами, и все же год за годом эта нирвана безопасности оказывается неуловимой. Теперь впервые работающая форма аутентификации без пароля должна стать доступной для масс в виде стандарта, принятого Apple, Google и Microsoft, который позволяет передавать ключи между платформами и сервисами.

Схемы принудительной блокировки паролей в прошлом имели множество проблем. Одним из основных недостатков было отсутствие жизнеспособного механизма восстановления, когда кто-то терял контроль над телефонными номерами или физическими кодами и телефонами, связанными с учетной записью. Еще одно ограничение заключается в том, что большинство решений в конечном итоге не могут быть по-настоящему беспарольными. Вместо этого они предоставили пользователям возможность войти в систему с помощью сканирования лица или отпечатка пальца, но эти системы в конечном итоге вернулись к паролю, что означает фишинг, повторное использование пароля и забывание кодов доступа — все причины, по которым мы ненавидели пароли с самого начала — почему бы не уйти.

новый подход

Отличие на этот раз в том, что Apple, Google и Microsoft, кажется, вовлечены в одно и то же четко определенное решение. Мало того, решение проще, чем когда-либо, для пользователей и дешевле для крупных сервисов, таких как Github и Facebook. Он также был тщательно разработан и проверен экспертами в области аутентификации и безопасности.

Видео Альянс

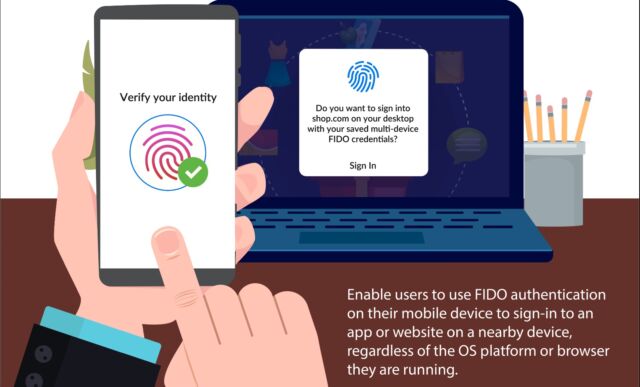

Существующие методы многофакторной аутентификации (MFA) значительно продвинулись вперед за последние пять лет. Google, например, позволяет мне загрузить приложение для iOS или Android, которое я использую в качестве второго фактора при входе в свою учетную запись Google с нового устройства. На основе СТАП — сокращение от Клиент для протокола аутентификации— Эта система использует технологию Bluetooth, чтобы убедиться, что телефон находится рядом с новым устройством и что новое устройство действительно подключено к Google, а не к сайту, маскирующемуся под Google. Это означает, что он неподкупен. Стандарт гарантирует, что секрет шифрования, хранящийся в телефоне, не может быть извлечен.

Google также предоставляет файл Программа расширенной защиты Требуются физические ключи в виде отдельного ключа или телефонов конечных пользователей для аутентификации при входе с новых устройств.

Большим ограничением сейчас является то, что аутентификация без пароля и аутентификация MFA развертываются по-разному — если вообще — у каждого поставщика услуг. Некоторые провайдеры, такие как большинство банков и финансовых служб, по-прежнему отправляют одноразовые пароли по SMS или электронной почте. Понимая, что это небезопасный способ передачи конфиденциальных данных, многие сервисы перешли на метод, известный как TOTP, который является аббревиатурой от Одноразовый пароль на основе времени— разрешить добавление второго фактора, который эффективно увеличивает пароль с коэффициентом «что-то, что у меня есть».

Физические ключи безопасности, TOTP и, в меньшей степени, двухфакторная аутентификация с помощью SMS и электронной почты — это важный шаг вперед, но остаются три основных ограничения. Во-первых, TOTP генерируются с помощью приложений аутентификации и отправляются текстом или электронной почтой. поддающийся обману, так же, как и обычные пароли. Во-вторых, у каждого сервиса есть своя закрытая платформа MFA. Это означает, что даже при использовании неотделимых форм MFA, таких как автономные физические ключи или ключи на телефоне, пользователю нужен отдельный ключ для Google, Microsoft и всех других интернет-ресурсов. Что еще хуже, каждая платформа ОС имеет разные механизмы для реализации MFA.

Эти проблемы уступают место третьей проблеме: полной непригодности для большинства конечных пользователей и нелогичной стоимости и сложности, с которыми сталкивается каждая служба при попытке предложить MFA.

«Энтузиаст социальных сетей. Пивной ботаник. Злой коммуникатор. Любитель поп-культуры. Склонен к приступам апатии».

More Stories

Nintendo запускает музыкальное приложение с темами из Марио и Зельды и, что более важно, канал Wii Shop.

Загрузки Call of Duty: Black Ops 6 позволяют максимально эффективно использовать Интернет

Интересные факты M4 Mac mini: изменения в дизайне, поддержка внешнего дисплея и многое другое